Wie kann ein Unternehmen seine Cloud-Zugänge sicher schützen, ohne für jedes Angebot eine individuelle Lösung finden zu müssen? Viele Unternehmen finden sich heutzutage mit folgenden Problemen konfrontiert: Wie schütze und verwalte ich die Cloud-Zugänge meiner Mitarbeiter? Wie kann ich eine zentrale Cloud-Benutzerverwaltung umsetzen, ohne bei der Sicherheit Abstriche zu machen? Kann ich bei einer Verwaltung überhaupt auf Drittanbieter verzichten?

Es gibt viele Angebote, die Lösungen für die einzelnen Bereiche anbieten, aber nur wenige Komplettpakete. Im folgenden Artikel wird erläutert, wie ein Schutz der Zugänge mit einer zentralen Verwaltung aller Logins erreicht werden kann, indem das lokale ADFS (Active Directory Federation Service) um eine sichere Authentifizierung erweitert wird.

Warum sind Cloud-Angebote attraktiv für Unternehmen?

Office 365 ist das Cloud-Angebot von Microsoft, um die beliebten Office Angebote wie Microsoft Word, PowerPoint, Excel und andere in der Cloud zu nutzen. So kann von jedem Gerät auf die Dokumente zugegriffen werden und mühelos in einem Unternehmen zusammengearbeitet werden.

Die Problematik für Nutzer des Office 365 ist die immense Menge an Daten, die in der Cloud gespeichert werden. Was eine unkomplizierte Nutzung unabhängig von den Einschränkungen eines fixen Arbeitsplatzes ermöglicht, verursacht auch erhebliche Gefahren bei unzureichender Absicherung dieser Daten. Für Angreifer reicht ein einzelner Benutzeraccount mit unsicheren Logindaten (z.B. Mehrfachverwendung von Passwörtern, etc.), um an Unternehmensinformationen und sensible Dateien zu gelangen. So sind Dateien aus der OneDrive und – durch die Integration von Microsoft Outlook in die Office 365 Angebote – auch E-Mails von Unternehmen gefährdet sowie zahlreiche weitere sensible Daten.

Welche Probleme gibt es bei der Nutzung von Cloud-Angeboten?

Office 365 ist weit verbreitet für die mühelose Kollaboration unter Kollegen und die Verwaltung sensibler Unternehmensdaten. Um diese sensiblen Daten zu schützen, muss jedoch jeder einzelne Login sicher geschützt werden. Cloud-Angebote bieten zahlreiche Vorteile, aber auch begründete Sicherheitsbedenken. Diese Probleme können in zwei grobe Kategorien eingeteilt werden:

1. Lokale, zentrale vs. dezentrale Cloud-Benutzerverwaltung

Heutzutage gibt es eine Vielzahl von hilfreichen Cloud-Angeboten für Unternehmen. Die Organisation der einzelnen Nutzer für jedes Angebot kann durch die einzelnen Benutzerverwaltungen allerdings leicht unübersichtlich werden, z.B. durch spezielle Sicherheitsprotokolle für Zugangsdaten. Die Kontrolle und Umsetzung von firmenspezifischen Vorgaben kann bei der Nutzung von mehreren Angeboten schnell ausarten. Dadurch ergeben sich schnell Schwachstellen im System, die die Sicherheit der sensiblen Unternehmensdaten gefährdet. Dazu kommt die Problematik, dass sämtliche sensible Daten an die Drittanbieter der Cloud-Dienste übertragen werden müssen.

Für jedes genutzte Cloud-Angebot muss innerhalb des Unternehmens entschieden werden, wie die Benutzerlogins organisiert und geregelt werden, sowie ob der entsprechende Anbieter vertrauenswürdig in seinem Datenschutz ist. Die Verwaltung der einzelnen Nutzer kann so schnell umständlich werden, zum Beispiel wenn ein Nutzer-Account deaktiviert werden muss (z.B. bei Kündigung des Mitarbeiters), oder um bestimmte Sicherheitsvorgaben durchzusetzen. Ein besonders heikler Punkt ist hierbei die Wiederverwendung der Passwörter bei mehreren Diensten, beispielsweise auch privaten Konten. Das Unternehmen kann schlecht kontrollieren, ob das scheinbar sichere Passwort eines Mitarbeiters auch bei unsicheren Angeboten verwendet wird und so den entsprechenden Unternehmens-Account angreifbar macht. Einer aktuellen Studie nach speichern Nutzer beispielsweise immer noch ihre Passwörter in ungesicherten Dokumenten mit dem Dateinamen “Passwörter”. [4] Da können die Vorgaben für die Passwort-Stärke noch so ausgefeilt sein, sie schützen den Benutzeraccount nicht ausreichend.

2. Passwort-basierte Authentifizierung vs. Mehrfaktor-Authentifizierung

Die Sicherheit der Daten selber hängt größtenteils mit der Authentifizierungsmethode zusammen. Es ist elementar, dass empfindliche Daten, wie Zugänge zu Cloud-Diensten, nicht nur mit einem Passwort gesichert werden. Das Bundesamt für Sicherheit in der Informationstechnik empfiehlt beispielsweise mindestens eine Mehrfaktor-Authentifizierung für Nutzer und Administratoren.[1][2]

Laut dem BSI müssen bei der Nutzung von Cloud-Diensten zahlreiche Bedrohungsszenarien berücksichtigt werden. Dazu gehören unter anderem Datenverlust und Informationsabfluss, Beeinflussung der einzelnen Nutzer (im schlimmsten Fall dadurch Angriffe aus der Cloud heraus), Identitätsdiebstahl, Verletzung von Datenschutzanforderungen, Kompromittierung von Endgeräten und viele mehr. [3] Mit einer sicheren Authentifizierung können diese Gefahren eingedämmt werden.

Darüber hinaus muss auf die Sicherheit der entsprechenden Server geachtet werden. Die Server für die Nutzung der Office 365 Cloud können auch heute schon in Deutschland genutzt werden, was einen entscheidenen Fortschritt im Datenschutz darstellt.

Um den Login bei Cloud-Angeboten also möglichst sicher zu gestalten, muss der Login eine Mehrfaktor-Authentifizierung bieten, die Benutzerverwaltung muss sich für die Unternehmen einfach gestalten, und die Richtlinien des Unternehmens müssen sich für jeden Login der Mitarbeiter durchsetzen lassen.

Das Unternehmen sollte zu jedem Zeitpunkt komplette Kontrolle über alle nötigen Login Credentials haben. Außerdem muss bei einem zentralen Dienst sichergestellt sein, dass er ausfallsicher ist.

Wie kann die Benutzerverwaltung für Cloud-Angebote, am Beispiel von Office 365, zentral umgesetzt und sicher gestaltet werden?

Um das Problem des Benutzermanagements zu lösen, hat Windows das Active Directory Federation Service entwickelt. Dieses System bietet eine lokale und zentrale Verwaltung von mehreren Profilen, bzw. Identitäten. Es verhindert, dass sensible Logininformationen für jeden genutzten Cloud-Dienst freigegeben werden und man seine sensiblen Authentifizierungsdaten somit an Drittanbieter weitergeben muss.

Bei dem entsprechenden Login erfragt der Cloud-Dienst das lokale Benutzermanagementsystem die Zugangsdaten für vorher definierte Logins.

Das lokale Active Directory nimmt die Authentifizierung selber vor. Die sensiblen Logindaten bleiben dabei intern auf dem Server und werden nicht an Drittanbieter weitergegeben. Dieses Verfahren nennt man auch Security Token System.

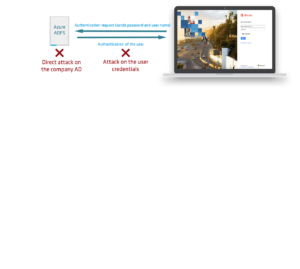

Zusätzlich zu einer einfachen und sicheren Verwaltung müssen also die einzelnen Logins abgesichert und das Active Directory vor unerlaubtem Zugriff geschützt werden. Dafür fordert das BSI mindestens eine Zwei-Faktor-Authentifizierung, um den Zugang sicher zu schützen. Diese Zwei-Faktor-Authentifizierung sitzt zwischen dem entsprechenden Cloud-Anbieter und dem Active Directory. Dadurch ist sowohl der Login zu dem Cloud-Dienst geschützt als auch der Zugriff zum Active Directory. So können die Logins firmenintern organisiert und die Logikstärke kontrolliert werden sowie der Zugriff zu zahlreichen Cloud-Diensten lokal geregelt werden. Den Unternehmen wird ein Identitätsmanagementsystem geboten, das sicher durch eine ZweiFaktor-Authentifizierung geschützt ist.

Durch dieses Verfahren werden zwei Schutzschilder aufgebaut: Eines schützt die Logincredentials der Nutzer, indem sie niemals an Drittanbieter weitergegeben oder übertragen werden. Informationen können so niemals abgefangen werden, die Passwortstärke wird als sicherheitskritischer Faktor eliminiert und auch die Wiederverwendung von Logindaten stellt kein Risiko mehr dar.

Das andere schützt das lokale Active Directory vor Angriffen oder dem Auslesen von Informationen. Die Authentifizierung läuft ohne direkten Zugriff auf das Active Directory durch die App oder den Cloud-Dienst. Es wird lediglich kontaktiert, um die entsprechende ID des Nutzers auszugeben. Diese ID muss im gesamten Loginprozess dabei nur ein einziges Mal angegeben werden. Die Nutzer merken also gar nicht, wie viel sicherer der ganze Prozess ist. So wird der Authentifizierungsprozess weitaus sicherer, als der bloße Login über das ADFS. Auch die individuelle Benutzerverwaltung wird so ermöglicht. Nutzer können individuell gelöscht oder hinzugefügt werden, die Loginstärke kann entsprechend bestimmt werden und vieles mehr. Das hört sich in der Theorie zwar aufwändig an, kann aber praktisch mit minimalem Aufwand und parallel zum laufenden Betrieb umgesetzt werden. So können beispielsweise automatisiert E-Mails mit einem Aktivierungslink an die Nutzer des Active Directory gesendet werden. Mit dem Link wird automatisch die Zwei-Faktor-Authentifizierung aktiviert.

Die Lösung für die am Anfang gestellten Probleme kann also mit dem Inhouse ADFS und einem vorgeschalteten Inhouse Zwei-Faktor-Authentifizierungsserver erreicht werden. Das ADFS ermöglicht eine einfache und umfangreiche Verwaltung der Nutzer; der Zwei-Faktor- Authentifizierungsserver schützt sowohl den Zugriff zum ADFS als auch den eigentlichen Login des Nutzers.

Mehr Informationen zum Ablauf finden Sie hier. Ein paar Möglichkeiten zur Integration oder Anbindung des Active Directory haben wir auf dieser Seite zusammengefasst.

Welche Zwei-Faktor-Authentifizierung sollte ich wählen?

Es gibt mittlerweile unzählige Anbieter von Zwei-Faktor-Authentifizierungsmethoden mit entsprechend vielen Ansätzen zur sicheren Authentifizierung.

Office 365 bietet eine Zwei-Faktor-Authentifizierung in Verbindung mit Microsoft Azure an und ist damit im Vergleich zu anderen Cloud-Systemen in Sachen Sicherheit einen großen Schritt voraus. Diese Authentifizierung konzentriert sich allerdings auf die Office 365 Logins. Die Problematik für Unternehmen ist dabei, dass es heutzutage zahlreiche Cloud Logins für unzählige Dienste gibt. Wird hier bei jedem Service auf eine individuelle Authentifizierung gesetzt, hat man am Ende das gleiche Problem wie mit dem Passwort-Login: Unzählige Insellösungen, über die man den Überblick behalten muss. Darüber hinaus gibt es keine reine Inhouse-Lösung für die Microsoft MFA. Dadurch sind sämtliche Logins von dem einen MFA Cloud-Dienst abhängig. Das wiederum führt zu zahlreichen Problemen, sowohl in Bezug auf die Sicherheit als auch auf den Workflow. Authentifizierungen, die über einen externen Server laufen, haben immer zusätzliche Risikofaktoren. Der Austausch von sensiblen Daten bietet einen empfindlichen Angriffspunkt, den Angreifer ausnutzen. Auch sind diese Server optimiert auf die Nutzung vom gleichen Anbieter, in diesem Fall Microsoft. Im Unternehmensalltag werden allerdings zahlreiche unabhängige Services genutzt, seien es Content Management Systeme, VPN Netzwerke oder andere. Dadurch ergibt sich hier wieder das Problem der Insellösungen. Besonders ärgerlich wird es bei einem Server-Ausfall. Es wären nicht nur der Office 365 Login, sondern sämtliche Cloud Logins betroffen. Mit Anbietern, die dagegen einen Inhouse Setup anbieten, können sämtliche dieser Probleme umgangen werden.

Im Gegensatz dazu gibt es Lösungen (z.B. die SecSign ID), mit der Unternehmen die gleiche Infrastruktur für alle Zugänge nutzen, inklusive mobilen Logins oder Desktop-Logins und auf die Unternehmen zugeschnittene Apps. Dadurch können Unternehmen die zahlreichen CloudDienste mit den individuellen Benutzermanagementsystemen unter einen Hut kriegen, ohne dass die Sicherheit darunter leidet. Über die eigenständig betriebenen Server hat das Unternehmen die volle Kontrolle. Die meisten Lösungen (wie auch die SecSign ID) können als ausfallsichere replizierte Serverinfrastruktur betrieben werden. So kann das Unternehmen selbst schnell reagieren, wenn es Probleme gibt.

So kann das Unternehmen selbst schnell reagieren, wenn es Probleme gibt. Um Unternehmensdaten effektiv zu schützen, sollte eine Authentifizierungsmethode gewählt werden, die möglichst wenig Angriffspunkte bietet. Die PKI-basierte Authentifizierung wird allgemein mit als die sicherste Methode der Zwei-Faktor- Authentifizierung angesehen. [5] [6] Sie basiert auf der Verwendung von zwei 2048 Bit Schlüsseln: Dem privaten Schlüssel, der nie das mobile Gerät verlässt, und dem öffentlichen Schlüssel. Bei der Authentifizierung kann so durch eine Challenge Response Methode die Identität des Nutzers eindeutig verifiziert werden, ohne sensible Login-Informationen zu übertragen. Dadurch werden Attacken auf den Authentfizierungsprozess unmöglich gemacht. Mehr Informationen zu der Methode finden Sie beispielsweise im Artikel Zwei-Faktor-Authentifizierung.

Zusammenfassung zum Thema Cloud-Zugänge schützen

Wenn in einem Unternehmen Cloud-Angebote wie Office 365 genutzt werden, muss dringend auf einen sicheren Schutz der Logins und der Benutzeraccounts geachtet werden. Um diesen

Schutz und die Anforderungen des Unternehmens, insbesondere Schutz der Daten vor Dritten und einfache Verwaltung der Nutzer, zu gewährleisten, wird die Nutzung des Active Directory Federation Systems empfohlen. Mit diesem System können Logins nicht nur sicher mit der PKIbasierten Zwei-Faktor-Authentifizierung geschützt werden, die Benutzerdaten werden zusätzlich vor dem Zugriff Dritter gesichert. Die sensiblen Benutzerdaten werden niemals an den entsprechenden Cloud-Service weitergeleitet. Stattdessen wird die Authentifizierung lokal auf dem internen Server vorgenommen.

Sie haben Anmerkungen oder Fragen zum Thema: Cloud-Zugänge schützen? Schicken Sie uns einen Kommentar, wir freuen uns auf Ihr Feedback.

Quellennachweise

-

[1] https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKataloge/Inhalt/ _content/m/m04/m04441.html

-

[2] https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Broschueren/ Sichere_Nutzung_Cloud_Dienste.pdf?__blob=publicationFile

-

[3] https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Broschueren/ Sichere_Nutzung_Cloud_Dienste.pdf?__blob=publicationFile

-

[4] http://www.itproportal.com/2016/05/20/of?ce-365-accounts-are-a-regular-hacking-target/

-

[5] http://www.zdnet.de/20000355/sichere-authenti?zierung-fuer-e-business-pki-2/

-

[6] https://www.secsign.com/de/welches_ist_die_sicherste_zwei_faktor_authenti?zierung/

- Cloud-Zugänge schützen – einfach und sicher - 28. Februar 2017

- So schützen Sie Benutzer-Logins von WordPress & Co. mit Zwei-Faktor-Authentifizierung - 24. Januar 2017