100 Millionen Passwörter bei LinkedIn gestohlen, Millionen Passwörter bei Dropbox gestohlen, Yahoo Hack betrifft rund 1 Mrd. Internetnutzer, … Es gab im vergangenen Jahr kaum eine Woche, in der in den Medien nicht von einem erneuten großen Angriff auf Passwörter berichtet wurde. IT-Sicherheitsexperten sind sich schon lange einig, dass ein reiner Passwort-Login für einen Webservice keinen ausreichenden Schutz mehr bietet. Gleichzeitig will kein Webseitenbetreiber den Login für sich und seine Nutzer noch unbequemer und komplexer machen. Jeder von uns kennt die Situation: Man will sich einloggen, doch das super-sichere Passwort war zu komplex, um es sich merken zu können. In diesem Artikel beschreiben wir, wie Sie Ihre Logins gegen die typischen Angriffe wie Passwort-Diebstahl, Phishing, Brute Force-Angriffe und Ähnliches schützen können.

Frustrieren Sie die Hacker und nicht Ihre Nutzer

Die Frage ist: Wie kann ich meine Nutzer-Logins schützen, ohne den Login für den Nutzer noch komplexer und die Umsetzung noch umständlicher und komplizierter für mich zu machen? Die Antwort ist: Mit einer PKI-basierten Zwei-Faktor-Authentifizierung (auch starke Authentifizierung genannt) wird der Login sicherer und komfortabler als ein Passwortlogin.

Was ist eine Zwei-Faktor-Authentifizierung?

Für die Anmeldung mit einer Zwei-Faktor-Authentifizierung benötigt der Nutzer immer zwei verschiedene Komponenten, zum Beispiel das Besitzelement und das Wissenselement. Einer der ersten Prozesse, die weitreichend auf die Zwei-Faktor-Authentifizierung gesetzt haben, ist der Bankautomat. Der Kunde besitzt seine Bankkarte, auf welcher ein 2.048 Bit privater Schlüssel gespeichert ist, außerdem weiß nur er seinen PIN und kann nur mit dieser Kombination von Authentifizierungsfaktoren auf sein Konto zugreifen.

Wie unterscheiden sich die populärsten Methoden?

Es gibt mittlerweile verschiedenste Methoden der Authentifizierung mit zwei Faktoren, diese unterscheiden sich allerdings in der Sicherheit stark. Die bekanntesten sind das Zusenden eines Einmalpassworts über SMS (one time password – OTP) oder ein Hardware-Token wie bei speziellen Kartenlesern oder ähnlichen Geräten sowie das Scannen von beispielsweise QR Codes.

Jede dieser Methoden hat ihre Vor- und Nachteile. So sind SMS-Einmalpasswörter zwar eine recht einfache Methode, wurden aber vor kurzem von Fachleuten als zu unsicher für eine echte Zwei-Faktor-Authentifizierung definiert.

Bei der SMS-basierten Zwei-Faktor-Authentifizierung wird dem Nutzer nach Eingabe des Nutzernamens eine SMS mit einem OTP an eine vorher registrierte Telefonnummer geschickt. Diese Methode beinhaltet zahlreiche Schwachstellen: So haben professionelle Hacker zahlreiche Phishing-Schemata sowie Methoden entwickelt, um den Datentransfer zu unterbrechen. Da dieses Verfahren jedoch sowohl für den Nutzer als auch den Anbieter das unkomplizierteste und kostengünstigste ist, werden diese Sicherheitsbedenken größtenteils beiseitegeschoben.

Die Zwei-Faktor-Authentifizierung mit Sicherheits-Token, wie zum Beispiel bei der Bankkarte oder spezieller Hardware, ist im Vergleich zu den anderen Methoden weitaus sicherer. Da diese Authentifizierung zusätzlich durch eine PIN oder Passworteingabe geschützt ist, die direkt mit dem Token verbunden ist, ist der Login durch Diebstahl oder Phishing alleine nicht angreifbar. Diese Methode ist zwar sehr sicher, allerdings häufig auch sehr umständlich für den Standardnutzer.

Über die vorgestellten Verfahren hinaus gibt es noch eine Methode, die besonders in den letzten Jahren immer weiter verbreitet genutzt wird: Die Zwei-Faktor-Authentifizierung mit PKIKryptographie. Die Authentifizierung erfolgt durch einen einfachen Klick in einer App, zum Beispiel auf einem Smartphone, einem Tablet oder der Smartwatch.

Die Methode der PKI-basierten Zwei-Faktor-Authentifizierung (z.B. durch die SecSign ID) hat den Vorteil, dass das erreichte Sicherheitslevel vergleichbar ist mit der Hardware-basierten Authentifizierung, dabei ist sie aber so einfach anzuwenden ist wie die OTP-basierte Authentifizierung.

Mit diesem Verfahren wurde die bereits bewährte Methode der Bankkarten-Authentifzierung weiter verbessert: Der Anwender gibt seinen PIN nicht mehr an einem fremden Gerät (dem Bankautomaten) ein, welcher manipuliert sein könnte.

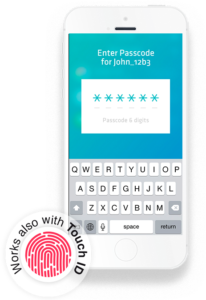

Bei der SecSign ID sind die zwei Faktoren zur Authentifizierung einfach und komfortabel für den Nutzer anzuwenden: Er kennt seinen simplen PIN oder ein Passwort, und er besitzt das entsprechende mobile Endgerät, zum Beispiel sein Smartphone.

Die Grundlage der PKI-basierten Zwei-Faktor-Authentifizierung ist die Erstellung eines 2.048 Bit digitalen Schlüsselpaares: Der private Schlüssel auf dem Endgerät des Nutzers (z.B. Smartphone, Tablet aber auch Desktop PC) ist gesichert durch das Safe Key-Verfahren oder durch die Speicherung der Schlüsseldaten in einer TEE (Trusted Execution Environment). Darüber hinaus ist der öffentliche Schlüssel verschlüsselt auf dem SecSign ID Server (z.B. in der Cloud oder alternativ auf einem Inhouse Server).

https://www.secsign.com/de/entwickler/inhouse-zwei-faktor-authentifizierungsserver/

Wie läuft die PKI-basierte Zwei-Faktor Authentifizierung ab?

Der Nutzer gibt für die Anmeldung im Webbrowser lediglich seinen in der SecSign App gewählten (nicht vertraulichen) Benutzernamen an und bekommt verschiedene Symbole angezeigt. Der Nutzer wählt dann seine SecSign ID in der App aus und gibt einen PIN ein (oder nutzt seinen Fingerabdruck).

Durch die Auswahl des richtigen Symbols in der App wird der User bei dem gewünschten Dienst angemeldet, darüber hinaus sind keine weiteren Eingaben erforderlich.

Dies ist der einfache Teil der Authentifizierung, der komplexe Part spielt sich hinter den Kulissen ab, weder der Nutzer noch der Anbieter der Authentifizierung müssen sich mit den kryptografischen Details herumschlagen. (Achtung: Wer sich lieber nicht mit den Einzelheiten der Verschlüsselung beschäftigen möchte, sollte den nächsten Absatz überspringen).

Was ist also die kryptographische Grundlage der SecSign ID-Authentifizierung?

Bei der Erstellung einer ID werden zwei asymmetrische Schlüssel erstellt. Der private Schlüssel bleibt auf dem Endgerät des Nutzers, keine Information darüber wird jemals übertragen. Der öffentliche Schlüssel wird verschlüsselt an den Server übertragen.

Bei jeder Authentifizierung wird durch die Challenge Response Methode mit PIN überprüft, ob das mobile Endgerät den privaten Schlüssel enthält. Dabei wird vom Server eine Challenge (eine Zufallsnummer) an das Endgerät geschickt. Dort wird die Challenge signiert und an den Server zurück geschickt. Diese Signatur kann auf dem Server mit dem öffentlichen Schlüssel verifiziert werden, denn eine erfolgreiche Signatur ist nur nach Eingabe des PINs durch den Nutzer möglich. Dieses Verfahren ist in Bezug auf die Sicherheit vergleichbar mit der Authentifizierung der EC-Karte, jedoch ohne dass in zusätzliche Hardware investiert werden muss. Weder der private Schlüssel noch der PIN verlassen dabei jemals das mobile Endgerät des Nutzers. Im letzten Schritt bestätigt der Nutzer das im Webbrowser angezeigte Symbol, indem er das entsprechende Symbol in der App auswählt. Durch diesen letzten Schritt wird er endgültig authentifiziert.

ID-Authentifizierung ist ungleich sicherer als andere Zwei-Faktor Authentifizierungsverfahren, da niemals sensible Daten übermittelt werden. Dadurch können keine Informationen durch Phishing, Malware oder direkte Attacken auf den Server gestohlen werden. Zugriff auf die Nutzerkonten kann weder durch einfachen Zugriff auf das mobile Endgerät noch durch die Kenntnis des Nutzernamens oder Passworts erlangt werden. Zur zusätzlichen Sicherheit kann außerdem jederzeit das Schlüsselpaar erneuert werden, die ID gesperrt oder wiederhergestellt werden.

Mit diesem Verfahren können bereits heute fast alle Logins abgesichert werden. (Informationen für Entwickler finden Sie hier. https://www.secsign.com/de/entwickler/ )Angeboten wird die Methode von nahezu allen Webservices (WordPress, Typo3, Joomla, Drupal, u.v.m.), VPNs (Windows, Cisco, Anyconnect, u.v.m.) sowie von zahlreichen Windows Services (RDP, Office 365, Active Directory), LDAPs, usw.

Darüber hinaus ist ein entscheidender Vorteil einer PKI-basierten Zwei-Faktor-Authentifizierung, dass die Anbieter sowohl den Zwei-Faktor-Authentifizierungs-Server selber betreiben können (zum Beispiel bei Host Europe) als auch alternativ unsere Cloud-Installation nutzen können. Die App können Sie von uns in Ihrem Look and Feel erhalten, wahlweise können Sie sich unsere Apps kostenlos im AppStore herunterladen. Die Integration in Ihr bestehendes System ist kinderleicht, insbesondere für die populären WordPress- und Joomla-Umgebungen.

Warum ist es so wichtig, meine Zugänge mit Zwei-Faktor-Authentifizierung abzusichern?

WordPress- und Joomla-Zugänge sind zwei Beispiele von Webservices, bei denen unauthorisierter Zugriff katastrophale Folgen haben kann. Unter anderem durch die Verwundbarkeit des WordPress XML-RPC sind diese Konten besonders empfindlich für DDoS und Brute-Force-Attacken.

Verschafft sich beispielsweise jemand Zugriff zu einem Administratorenkonto, kann das in kürzester Zeit folgenschwere Konsequenzen für eine Firma haben. So kann die Seite für Spam- oder Phishing-Attacken missbraucht werden oder mit Schadsoftware infiziert werden. Einen interessanten Überblick über mögliche Konsequenzen und erste Schritte nach einem Hack finden Sie hier.

Selbst Matthew Mullenweg, einer der Gründer von WordPress, betont, wie wichtig die Zwei-Faktor Authentifizierung für WordPress Logins ist. (Zum Beitrag von Matthew Mullenweg – Unlucky in cards)

Es ist daher keine Frage ob, sondern wann Sie Ihre CMS-Logins vor Angriffen schützen. Mit der PKI-basierten Zwei-Faktor-Authentifizierung bietet sich hier eine Möglichkeit, den Login nicht nur wirklich sicher, sondern auch einfach und selbsterklärend zu gestalten.

Wie kann ich meinen WordPress Zugang mit einer sicheren Zwei-Faktor-Authentifizierung absichern?

- Als erstes müssen Sie das SecSign ID Plugin herunterladen.

- Loggen Sie sich danach auf WordPress als Admin ein und klicken Sie im Hauptmenü auf „Plugins“, um die Plugins-Ansicht zu öffnen.

- Klicken Sie dann auf „Add New“ im Untermenü unter Plugins.

- Suchen Sie nach „SecSign“ und klicken Sie dann auf „Install Now“, oder klicken Sie auf „Upload“ und wählen Sie das heruntergeladene Zip-Archiv aus.

Danach können Sie das Plugin aktivieren.

- Loggen Sie sich dafür als Admin auf WordPress ein und klicken Sie im Hauptmenü auf „Plugins“, um die Plugins-Ansicht zu öffnen.

- Suchen Sie dann in Ihrer Plugins-Liste das „SecSign ID Login“.

- Klicken Sie auf „Activate“ unter „SecSign ID Login“.

- Klicken Sie auf „Appearance“ im Hauptmenü und dann auf „Widgets“ im Untermenü.

- Benutzen Sie die „Drag & Drop“- Funktion, um das „SecSign ID Login“-Widget zur gewünschten Position wie zum Beispiel der „Main Sidebar“ zu bewegen.

- Für die Nutzerkonfiguration müssen Sie sich nun als Benutzer einloggen.

- Gehen Sie auf Ihr Profil und ordnen Sie Ihrem Profil eine SecSign ID zu, um eine Authentifizierung mit der SecSign ID zu ermöglichen. Wahlweise können Sie sich auch einfach mit Ihrer SecSign ID anmelden. Sie sehen dann ein Dialogfenster, in dem Sie einen neuen Nutzer erstellen oder Ihre SecSign ID einem bestehenden WordPress Nutzer zuordnen können. Dies ist nur möglich, wenn Sie in den Plugineinstellungen die beiden Optionen für Fast Registration aktiviert haben.

- Das Plugin ist erfolgreich integriert!

Sie können nun als Admin die Plugin-Einstellungen ändern, beispielsweise das Layout, der angezeigte Service Name, Rechte der Nutzer und weitere Optionen. Mehr Informationen zur Integration des Plugins sowie Troubleshooting Optionen finden Sie hier.

Wie kann ich eine sichere Zwei-Faktor-Authentifizierung für meinen Joomla Account aktivieren?

- Sie müssen sich als erstes das Joomla Plugin für SecSign herunterladen.

- Loggen Sie sich für die Installation auf Joomla als Administrator ein und klicken Sie im Hauptmenü auf „Extensions & Extension Manager“.

- Klicken Sie dann auf „Install“ im Untermenü.

- Wählen Sie das heruntergeladene Zip-Archiv aus klicken Sie auf „Upload“. Wenn das Plugin erfolgreich installiert wurde, werden Sie zu der Plugin Seite weitergeleitet.

- Um die Zwei-Faktor-Authentifizierung nutzen zu können, müssen Sie den Nutzern ihre SecSign IDs zuweisen.

- Loggen Sie sich im Joomla Backend ein und klicken sie im Hauptmenü auf „Components & SecSign ID“.

- In der Komponentenansicht sehen Sie eine Liste aller registrierten Nutzer, hier kann für jeden Nutzer die SecSign ID eingetragen werden und das Passwort-Login deaktiviert werden.

Alternativ kann die SecSign ID auch im jeweiligen Nutzerprofil bearbeiten werden.

- Loggen Sie sich im Joomla Backend ein und klicken sie im Hauptmenü auf „Users & User Manager„. Ordnen Sie Ihrem Profil eine SecSign ID zu, um eine Authentifizierung mit der SecSign ID zu ermöglichen.

- Mit Hilfe der Konfiguration können Sie die zahlreiche Plugin-Eigenschaften für den Login-Prozess im Front- und Backend anpassen.

Weitere Informationen zur Implementierung von SecSign als Joomla Extension finden Sie hier.

Sie haben Anregungen oder Fragen zum Thema Zwei-Faktor-Authentifizierung für WordPress & Joomla? Schicken Sie uns einen Kommentar. Wir freuen uns auf Ihr Feedback.<a

- Cloud-Zugänge schützen – einfach und sicher - 28. Februar 2017

- So schützen Sie Benutzer-Logins von WordPress & Co. mit Zwei-Faktor-Authentifizierung - 24. Januar 2017